Indice dell'articolo

Che cos’è un attacco informatico?

Un attacco informatico, o cyber-attack, consiste in un insieme regolato di procedure malevole atte a impadronirsi illecitamente dei dati posseduti da un sistema informatico, da un dispositivo elettronico o di un calcolatore, al fine di rubarli, alterarli o distruggerli.

È implicito constatare quanto pericolo possa far scaturire un attacco informatico ben eseguito e che colpisce su più fronti in quanto può determinare il furto permanente o la distruzione di importanti dati, spesso inerenti sistemi di sicurezza governativi o di aziende private.

I tipi di cyber-attack

Gli attacchi informatici che possono bersagliare un’azienda possono essere distinti sia in base alla natura tecnica dell’intervento malevolo designato (virus, worm, trojan…) sia in base all’entità del danno che provocherebbe.

Cyber-attacks più lievi possono essere rappresentati da semplici mail di adescamento come accade nel phishing, in cui l’individuo ignaro si collega tramite una mail contenente un falso contenuto a un trojan, in grado di infettare il suo PC.

Programmi malevoli come i trojan possono costituire terreno fertile per l’esecuzione di virus e worm e spesso hanno come fine il colpire in maniera singola, quindi il dipendente e non l’intera azienda.

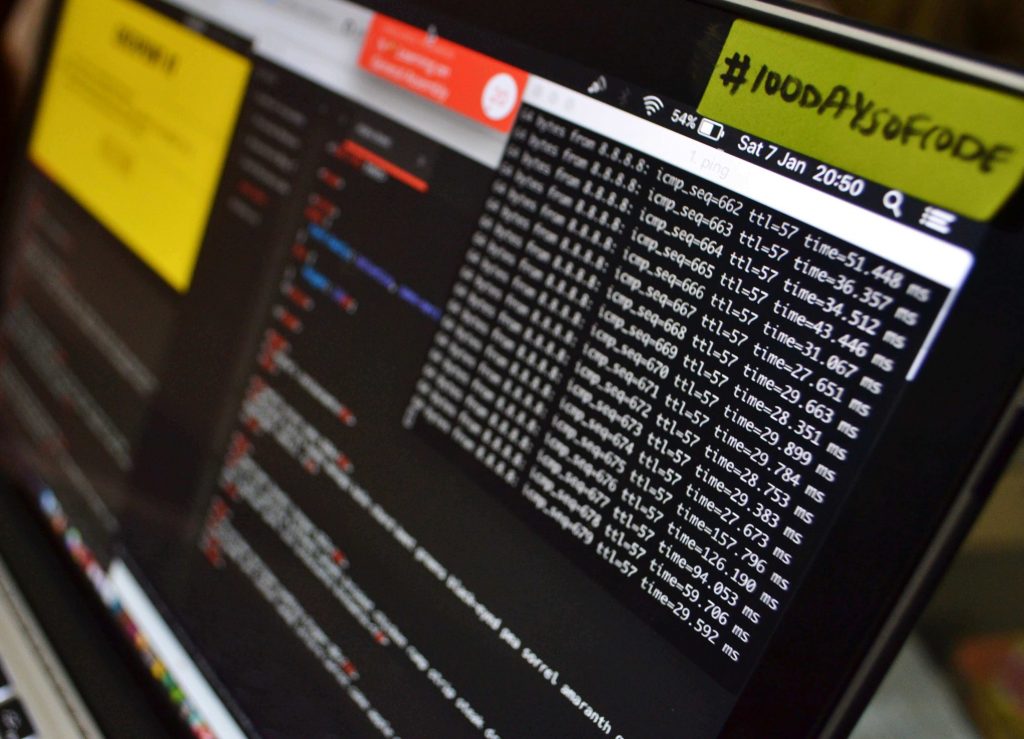

Una procedura di attacco informatico dai risvolti decisamente più gravi è invece rappresentata dal cosiddetto DoS (Denial of Service) di cui il DDoS (Distributed Denial of Service) ne indica l’esempio più eclatante.

Il DDoS consiste nel bloccare permanentemente l’erogazione di un servizio da parte di un’azienda ai suoi client, andando a bombardare di pacchetti di informazioni in entrata l’azienda stessa; in questo caso, paragonando il bombardamento di pacchetti in entrata a una porta di ingresso affollata da migliaia di persone in arrivo, è come se questa porta venisse bloccata del tutto, non consentendo più la funzione primaria del sito aziendale, ossia l’erogazione di servizi.

Questa tecnica molto insidiosa viene adoperata dagli hacker per paralizzare siti governativi oppure per limitare (in maniera illecita) aziende concorrenti, causando ingenti perdite di denaro.

Altre tipologie di attacco informatico sono invece volte all’acquisizione dell’algoritmo di generazione codici o di password e dati sensibili custoditi nel server del sito, al fine di trarne un ingiusto profitto.

Per questa ragione, poiché nella maggior parte dei casi gli hacker operano da professionisti, è bene che le aziende si armino di altrettanti professionisti in grado di saper predisporre, in ogni momento, le giuste strategie di difesain caso di cyber-attacks, annullando la pericolosità degli attacchi stessi.

LE PRINCIPALI CAUSE DI ATTACCO INFORMATICO

La maggior parte delle tipologie di attacco informatico riconoscono alla base un fattore comune: la superficialità umana.

Sebbene molti sistemi informatici siano dotati dei più moderni ed efficaci mezzi di protezione come firewall e antivirus, molto spesso sono proprio gli esseri umani a costituire il principale fattore di vulnerabilità informatica, attraverso cui virus e worm possono farsi strada per infettare il sistema.

Accade infatti che alcuni tentativi di accesso ai dati da parte di malintenzionati sia considerato in maniera superficiale da parte dei dipendenti, i quali, non allertando in tempo tecnici informatici qualificati o ignorando il problema, offrono il fianco a facili intrusioni dall’esterno.

Per questa ragione, appare spesso saggio condurre in maniera periodica delle campagne di awareness/sensibilizzazione aziendale dei dipendenti al fine di mettere in atto per tempo le giuste contromosse al cyber-attack.

COME PREVENIRE UN ATTACCO INFORMATICO

Come si diceva in precedenza, un attacco informatico ben eseguito ai danni di un’azienda può costituire un problema assai serio e, talvolta, può determinare anche la fine dell’azienda stessa.

Per questo motivo, la maggiore prevenzione che un’azienda privata può fare per difendersi dagli attacchi informatici è quella di affidarsi a un’agenzia informatica qualificata, competente e aggiornata in materia di sicurezza informatica aziendale.

L’agenzia informatica ha il compito di predisporre in anticipo un piano ordinato e scandito di difesa nel caso ipotetico di una minaccia informatica comminata all’azienda.

Non facendosi prendere dal panico, utilizzando dei punti alternativi di recupero dei dati e avendo già un piano di anti-intrusione, l’agenzia informatica affidataria può evitare l’alterazione o la distruzione dei dati aziendali più sensibili, spesso vitali per il core business dell’azienda stessa.

COME PROTEGGERSI DURANTE UN ATTACCO INFORMATICO E COME COMPORTARSI DOPO

Durante un attacco informatico, o cyber-attack, l’agenzia incaricata della sicurezza informatica dell’azienda tenta innanzitutto di circoscrivere e arginare il danno riportato e, in maniera costante, di valutare la situazione in atto.

Nella maggior parte dei casi, infatti, non è necessario spegnere istintivamente i dispositivi dell’azienda in quanto in questo modo si trasmette all’hacker l’informazione che è stato scoperto, regalandogli tempo prezioso per mettersi in salvo e nascondersi in un punto di accesso remoto, dal quale potrà entrare successivamente.

Valutando istante per istante si può tentare di inibire all’hacker l’accesso a particolare categorie di dati cui sta provando a violare oppure di estrometterlo in maniera forzata dal sistema.

È altresì importante che tutte queste operazioni siano registrate e tracciate nei logs di sistema (anche per questo è importante non spegnere le macchine!), per eventuali fini legali che l’azienda lesa può intraprendere per ottenere un risarcimento dall’hacker.

Dopo l’attacco informatico, è invece necessario che i sistemi bersagliati siano sottoposti a stretto monitoraggio in quanto possono esservi state occultate delle backdoor da cui l’hacker può fare rientro e, nel contempo, continuare a lavorare sulla prevenzione dagli attacchi, aggiornandosi nella materia e formando adeguatamente il personale dipendente.