All’interno di una strategia per la prevenzione dagli attacchi informatici, il Vulnerability Assessment è uno strumento che non può mancare. Infatti, proteggere le aziende dai rischi informatici, come virus e attacchi hacker, è complesso. Ma stimare la portata di questo rischio, considerare i possibili effetti a cascata degli attacchi e attuare una strategia di prevenzione lo è ancora di più.

Cosa significa parlare di prevenzione, nell’ambito della sicurezza informativa? Significa valutare gli indicatori di rischio, i key indicator risk (KRI) e cercare di anticipare i trend che caratterizzeranno il mondo del cyber crime.

Purtroppo, si tratta di una realtà molto complessa e fare una stima che sia al 100% attendibile è parecchio difficile. Per questo si sta affermando sempre di più la figura del Cyber Calamity Forecaster, un professionista IT in grado di fare previsioni sulle potenziali sventure che potrebbero mettere in pericolo l’azienda.

Un approccio proattivo alla cyber security potrebbe essere la svolta per tutelare al meglio la sicurezza informatica e sviare le minacce prevedibili.

Nonostante ciò, oggi ancora molti gli imprenditori che sottovalutano il potere della prevenzione quando si parla di sicurezza informatica. In realtà, anche in questo ambito, vale la regola che “prevenire è meglio che curare”.

In questo articolo, facciamo un’analisi dei principali strumenti di prevenzione in ambito cyber security, utili per migliorare la sicurezza informatica aziendale ma ancora sconosciuti a moltissime aziende.

Indice dell'articolo

Sicurezza informatica aziendale e cyber crimini: perché è importante fare una stima del rischio

Negli ultimi due anni, complice la pandemia, il lockdown e il lavoro da remoto, i pericoli direttamente correlati alle minacce hacker sono aumentati esponenzialmente. I cyber criminali, infatti, hanno approfittato del grande cambiamento avvenuto nelle imprese e sfruttato gli anelli deboli della tecnologia e dei sistemi di sicurezza informatica per introdursi nelle reti aziendali e procedere con attacchi di ogni genere, dal furto di dati al phishing.

Per le imprese rispondere a un attacco che arriva in maniera improvvisa e inaspettata costa molto in termini economici e di risorse. Impostare una strategia anticipatoria e capire dove indirizzare gli sforzi prima ancora che la minaccia si concretizzi è quindi un’alternativa più sostenibile nel tempo, che permette di mantenere sotto controllo i costi legati alla cyber security.

In un periodo storico in cui il cyber crimine è attivissimo (e il suo panorama di attacco davvero variegato), sarebbe impossibile assicurare una protezione costantemente elevata per ogni elemento potenzialmente vulnerabile. Questo perché gli attacchi hacker hanno delle caratteristiche molto particolari, che poco si prestano alla previsione:

- Sono improvvisi: nessuno può prevedere un virus, un data breach o un massiccio phishing. Solitamente gli hacker mettono a punto l’attacco in poche ore ed è impossibile avere dei segnali del suo arrivo.

- Il cyber crimine è in continuo mutamento: gli hacker evolvono continuamente le loro strategie d’attacco e gli strumenti tecnologici che utilizzano per portare a termine il loro obiettivo. Un altro aspetto che rende complesso fare previsioni.

Se arrivare a un livello di “rischio zero” per l’intera rete informatica aziendale è quindi impossibile a causa della natura stessa del cyber crimine, è però possibile lavorare d’anticipo sui nodi maggiormente vulnerabili dell’azienda.

Vulnerability Assessment e Penetration test: cosa sono e come funzionano

Il Vulnerability Assessment è uno strumento di prevenzione utilissimo, che tutte le imprese dovrebbero utilizzare, perché permette di identificare i punti deboli del sistema informatico aziendale prima ancora che lo scoprano i criminali.

Molto spesso, infatti, un’azienda scopre una sua debolezza a livello di protezione quando il danno è già stato fatto, ovvero gli hacker sono riusciti a penetrare il sistema passando proprio da quel punto. L’obiettivo del Vulnerability Assessment è scoprire in anticipo quali sono questi elementi deboli, per poterci lavorare e aumentare così il livello di sicurezza.

Ma, sul piano pratico, che cos’è il Vulnerability Assessment?

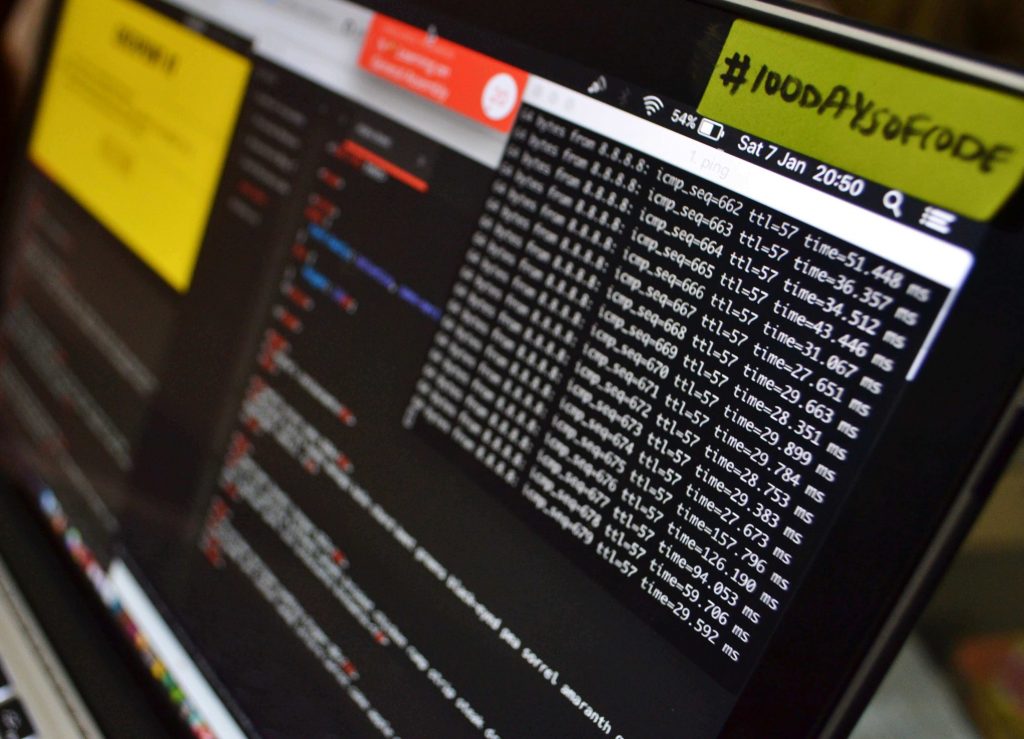

Si tratta di un processo di scansione della rete o anche solo di un software per individuarne le debolezze che potrebbero rappresentare una porta d’ingresso per i cyber criminali. È un grande aiuto anche per valutare quanto sono efficaci i meccanismi di difesa fino ad ora utilizzati.

Quando si parla di assessment di questo tipo, non possiamo non citare anche il Penetration Test, un’altra scansione finalizzata a identificare quali sono gli exploit correlati a ogni debolezza della rete e che potrebbero quindi essere sfruttati dai criminali. Un exploit è un software malevolo, come un virus o un worm, che utilizza un bug o una vulnerabilità per creare un determinato comportamento non previsto nella rete.

L’unione di questi due strumenti, ovvero il Vulnerability Assessment e il Penetration Test, rappresenta una combo straordinaria per tutelare la sicurezza di un’azienda. Grazie al loro utilizzo, un’organizzazione riesce a prevedere quali sono le minacce a cui è potenzialmente più esposta e può intervenire di conseguenza.

A livello pratico, come si eseguono questi test? Come prima cosa è importante scegliere un fornitore affidabile, che sia in grado di valutare i rischi informatici senza creare effettivamente danni all’azienda.

Solitamente si sceglie una fascia oraria che sia compatibile con la routine aziendale e che impatti il meno possibile sulla produttività. Si può decidere insieme al fornitore di lasciare escluse dai test le aree in cui vengono conservati dei dati particolarmente sensibili, per evitare grossi danni in caso di (rari ma comunque possibili) incidenti.

Fattore umano: quanto incide sui processi di prevenzione dagli attacchi informatici?

Le aziende che svolgono periodicamente Vulnerability Assessment e Penetration Test sono quindi al sicuro, rispetto agli attacchi hacker? Sicuramente il livello di protezione della loro rete informatica aumenta moltissimo, ma non possiamo parlare per assolutismi. Rimane sempre una piccola percentuale di rischio e, inoltre, bisogna anche considerare il fattore umano.

Una volta terminati i test, è importante sfruttare i dati ottenuti nel migliore dei modi, senza tralasciare nulla. Ma operare in questa direzione non è sempre semplice. Capita più spesso di quello che si potrebbe pensare che, ad esempio, un’impresa sottovaluti un suo anello debole perché ai suoi occhi quel fattore di rischio è trascurabile, oppure perché le probabilità associate sono bassissime.

Ma una bassa probabilità non equivale a una probabilità inesistente e magari, il prossimo attacco hacker arriverà proprio passando per quella via. In un caso come questo, i test preventivi si rivelano dunque fallimentari.

Che cosa si può imparare da situazioni del genere? Innanzitutto, che i dati sono fondamentali ma lo è ancora di più il giudizio delle persone che sanno interpretarli. I risultati dei test vanno analizzati attentamente insieme al proprio dipartimento IT (oppure insieme a un professionista esterno del settore) perché solo così acquisiranno valore e risulteranno davvero utili nell’elaborazione di una strategia di difesa.

Per chi non lavora nell’ambito, infatti, può essere difficile fare un’accurata valutazione dei report e comprendere in che direzione andare per difendere nella maniera migliore la propria azienda. Per questo motivo, il nostro consiglio è di affidarti sempre a professionisti del settore IT non solo per lo svolgimento dei test preventivi, ma anche per impostare, con maggiore consapevolezza, una strategia di prevenzione del rischio informatico.